150 亿美元比特币的私钥,让美国歪打正着给破了

作者:BUBBLE

2025 年 10 月,美国纽约东区联邦地区法院披露了一起规模空前的加密资产查封案,美国政府没收了 127,271 枚比特币,按市场价格约 150 亿美元。

Cobo 联合创始人神鱼表示,执法机构并非通过暴力破解或黑客入侵的方式获得私钥,而是利用了随机性漏洞。也有些论坛称是执法机构从太子集团高管陈志及其家族控制的服务器和硬件钱包中直接了扣押钱包的助记词或私钥文件,但具体的事实还未公开报告。

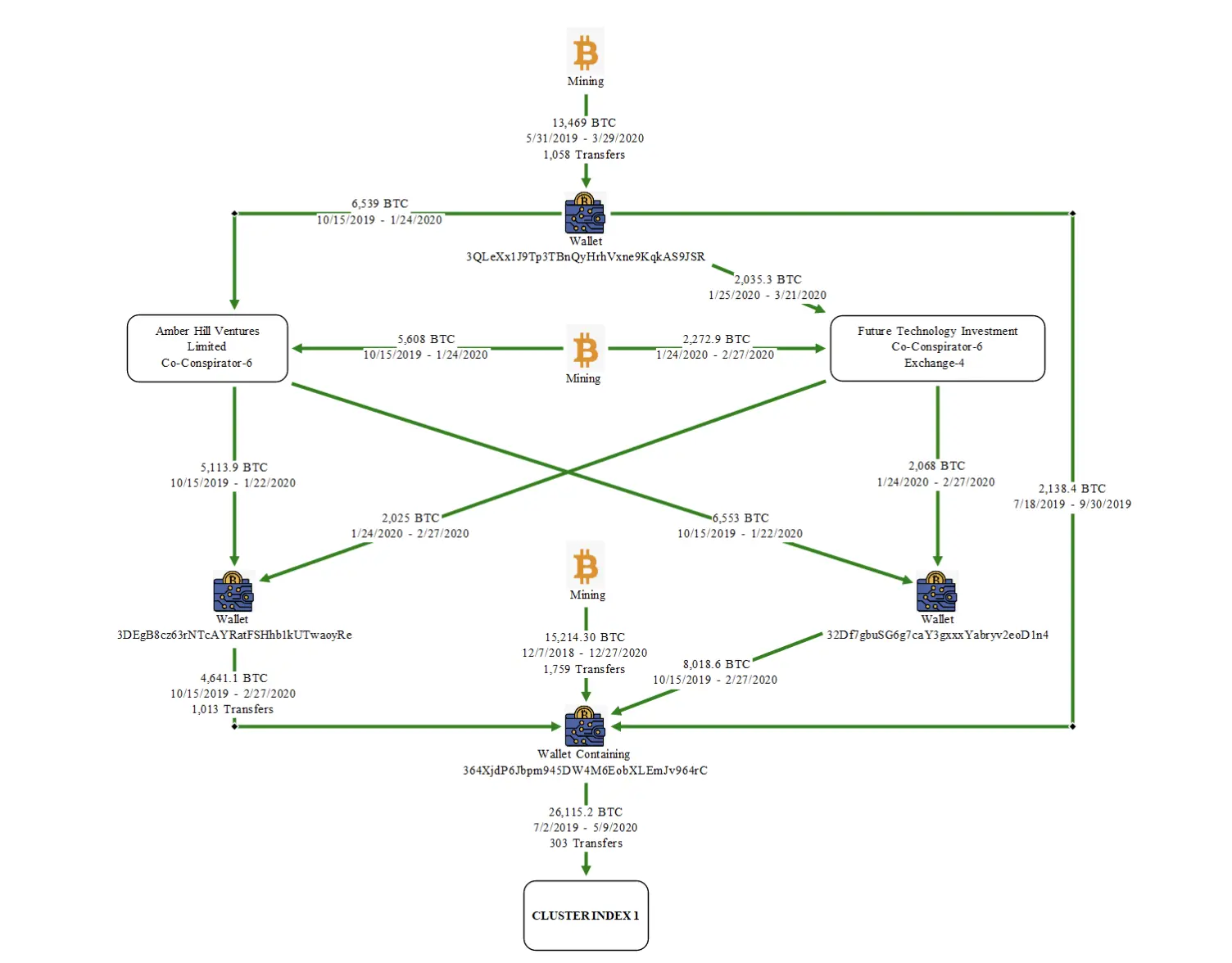

这些硬件钱包随后被转移至美国财政部旗下 US Marshals Service(USMS)保管的多重签名冷库中。而 2025 年 10 月 15 日 由 USMS 签名转入官方托管地址的那笔 9,757 BTC 的转账就是来自于此。美国司法部在起诉书中将 Lubian 描述为柬埔寨太子集团洗钱网络的组成部分,强调犯罪集团试图利用矿池挖出的「新币」洗白诈骗资金。

一些社区成员追踪链上数据判断这就是此前在 2020 年末 Lubin 矿池中因漏洞失窃的那批比特币,Lubin 矿池在 2020 年突然出现,没有团队背景资料没有公布运营模式,但其算力却在短短几个月内跻身世界前 10 的矿池,一度占据了全世界近 6% 的算力。

报告中提到陈志向其他王子集团的人吹嘘「利润可观,因为有没有成本」,但现在还不清楚这是由陈志创立的还是之后控制的,不过这起案件将沉睡的巨鲸重新拉出水面,让人重新审视那场埋伏在 2020 年前后的那起钱包私钥安全灾难。

在事后研究人员重新调查时,使用损坏的密钥生成过程的第一个助记词中的前两个词就是 Milk Sad,在这之后便被人称作为 Milk Sad 事件。

弱随机数埋下的隐患

而一切的一切源于 Mersenne Twister MT19937-32,一个伪随机数生成器。

比特币私钥本应由 256 位随机数构成,理论上存在 2^256 种组合,若想要生成完全一致的序列,则需要将 256 次「抛硬币」的正反都完全契合,其概率不能说为 0,但也相差无几,钱包安全性不来自运气,而来自这种巨大的可能空间。

然而 Lubian 矿池等工具使用的 Mersenne Twister MT19937-32 随机数生成器并非真正公平的「抛硬币机器」,而是像一台卡壳的设备,总在一个有限且有规律的范围内挑选号码。

黑客掌握了这一规律之后,可以通过暴力枚举快速列举出所有可能的弱私钥,进而解锁对应的比特币钱包。

由于一些钱包或矿池用户对安全性的误解,2019 年至 2020 年间,许多使用这种「弱随机算法」生成的比特币钱包累计存储了惊人的财富,大量资金涌入这一脆弱区间。

根据 Milk Sad 团队的统计,2019 到 2020 年间,这些弱密钥钱包累计持有的比特币数量一度超过 53,500 枚。

资金来源既有鲸鱼级集中转账,2019 年 4 月四个弱钱包在短时间内收到约 24,999 枚比特币。也有日常挖矿收益,某些地址在一年内收到逾 14,000 枚标记为「lubian.com」的矿工奖励,而这类钱包现在发现共有22 万个,而持有者显然没有意识到私钥生成环节的隐患,直至今日仍将资产源源不断投入其中。

2020 年底的大规模撤离

埋伏已久的安全隐患在 2020 年末爆发。2020 年 12 月 28 日,链上出现异常交易,属于 Lubian 弱密钥区间的大量钱包在数小时内被抽空,约 136,951 枚比特币被一次性转出,按照当时约 2.6 万美元的单价计算价值约 37 亿美元。

转账的手续费固定为 75,000 sats,无论金额大小均保持一致,这表明操作者对比特币网络操作了如指掌。部分资金随后流回 Lubian 矿池用于后续挖矿奖励,说明并非所有转出资产都落入黑客手中。但对于受害者而言,损失已成事实。

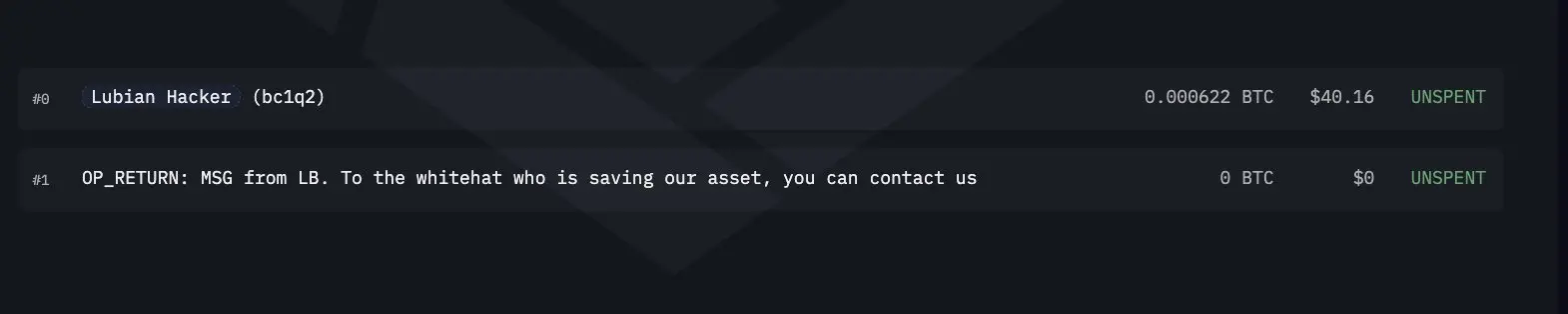

更诡异的是,部分链上交易携带留言,内容如「致拯救我们资产的白帽,请联系 [email protected]」。由于弱私钥地址已经暴露,任何人都可以向这些地址发送带有留言的交易,这些信息不一定来自真正的受害者。

到底是黑客戏谑,还是受害者求援,仍然无从知晓。致命的是,当时这场巨额转账并未立即被视为盗窃。

Milk Sad 研究者在后来的分析中坦言,当时比特币价格飙升、矿池收益停止,他们不确定是黑客所为,还是 Lubian 管理层在高点出售并重组钱包。他们指出「若在 2020 年就发生盗窃,那将早于已确认的 Mersenne Twister 弱密钥攻击时间线,但我们无法排除这种可能」。

正因为这种不确定性,2020 年末的资金撤离未能引发行业警报,巨额比特币随后多年沉寂链上,成为一个悬而未决的谜。

因此中招的不只是 Lubian 还有旧版的 Trust Wallet。2022 年 11 月 17 日,安全研究团队 Ledger Donjon 首次向 Binance 披露 Trust Wallet 中的随机数漏洞,团队反应迅速,次日项目方向 GitHub 推送修复,并陆续通知受影响用户。

但直到 2023 年 4 月 22 日,Trust Wallet 才正式公开漏洞细节和赔偿措施。在此期间,黑客利用漏洞发起过数次攻击,包括 2023 年 1 月 11 日盗走约 50 枚比特币。

迟到的警报

与此同时,漏洞正在另一个项目中酝酿。

Libbitcoin Explorer 3.x 版的 bx seed 命令使用 MT19937 伪随机数算法加上 32 位系统时间作为种子,生成的密钥空间仅有 2^32 种组合。

黑客很快开始试探性攻击,2023 年 5 月起,链上出现多笔小额盗窃。7 月 12 日,攻击达到了高潮,大量由 bx 生成的钱包被一并扫空。7 月 21 日,Milk Sad 研究者在帮用户排查损失时找到了问题根源,正是 bx seed 的弱随机数导致私钥可以被暴力枚举,他们随即向 Libbitcoin 团队通报。

但由于该命令被官方视为测试工具,初期沟通并不顺畅,团队最终绕过项目方,在 8 月 8 日公开披露了漏洞并申请 CVE 编号。

而正是有了 2023 年的这一发现,Milk Sad 团队才开始逆向挖掘历史数据。他们惊讶地 2019 到 2020 年间积累巨额资金的弱密钥区间与 Lubian 关联,且在 2020 年 12 月 28 日发生了上文提到的巨大转移。

当时共有约 136,951 枚比特币驻留在这些弱钱包里,当天的大规模转出价值约 37 亿美元,而最后一次已知的动向是 2024 年 7 月的钱包整合。

换言之,Lubian 事件的可疑之处直到弱随机漏洞曝光后才浮现,当时错过的报警窗口已经一去不返,而当时的比特币的去向也消失无踪。时隔 5 年,直到这次美国司法部(DOJ)和英国当局联合起诉太子集团和陈志,事情才有了眉目。

而对我们来说,现在「Not your Wallet, Not Your Money」这句话要在随机性的大前提下才能生效了。

1.资讯内容不构成投资建议,投资者应独立决策并自行承担风险

2.本文版权归属原作所有,仅代表作者本人观点,不代表本站的观点或立场

您可能感兴趣

-

“TACO交易”:政策驱动下的市场反应

“TACO交易”:政策驱动下的市场反应一.“TACO交易”的概念 “TACO”概念最早由《金融时报》专栏作家 Robert Armstrong 于今年 5 月提出,全称为 “Trump Always Chickens Out”。这一概念源

-

150 亿美元比特币的私钥,让美国歪打正着给破了

150 亿美元比特币的私钥,让美国歪打正着给破了作者:BUBBLE2025 年 10 月,美国纽约东区联邦地区法院披露了一起规模空前的加密资产查封案,美国政府没收了 127,271 枚比特币,按市场价格约 150 亿美元。 Cobo 联合创始人神鱼

-

为什么以太坊需要 ZK-VM:扩容的终极路径

为什么以太坊需要 ZK-VM:扩容的终极路径作者:Ebunker在以太坊扩容的众多思路中,ZK 是最复杂也最关键的方向 纵观全网,V 神和以太坊基金会对 ZK 的押注是最多的。ZK 有点像以太坊家里最小的儿子,倾注心血最多,但是未来也最不明朗。

-

150亿美元比特币的私钥,让美国歪打正着给破了

150亿美元比特币的私钥,让美国歪打正着给破了2025 年 10 月,美国纽约东区联邦地区法院披露了一起规模空前的加密资产查封案,美国政府没收了 127,271 枚比特币,按市场价格约 150 亿美元。Cobo 联合创始人神鱼表示,执法机构并非通

-

柬埔寨杀猪盘大佬的 12 万个比特币:如何被美国政府没收?

柬埔寨杀猪盘大佬的 12 万个比特币:如何被美国政府没收?作者:Aki 吴说区块链2025 年 10 月 14 日 纽约布鲁克林联邦法院解封了一项起诉书,显示美国司法部近期开展了一次史上最大规模的加密货币查没行动,没收了约 12.7 万枚比特币,价值逾 15

-

Anome × CyberCharge × BTG:顶级财团加持下的 Web2→Web3 超级通道

Anome × CyberCharge × BTG:顶级财团加持下的 Web2→Web3 超级通道2021 年,GameFi 浪潮涌起,一群来自全球头部大厂游戏和区块链技术背景的国际化团队提出虚实融合,数实共生的理念。从这条主线,逐步演化出两大支柱: 团队核心成员来自潮玩宇宙的创始团队,日本IP美

-

比特币跌破 11 万美元,市场正在转熊吗?

比特币跌破 11 万美元,市场正在转熊吗?原文标题:《比特币跌破 11 万美元,谁的钱包又在亏钱?》 原文作者:1912212.eth,Foresight News10.11 黑天鹅暴跌之后,市场普遍担心「二探」,短短数日后,暴跌再次来临。1

-

从“黑天鹅”看稳健收益,主流 CEX 理财产品全景对比

从“黑天鹅”看稳健收益,主流 CEX 理财产品全景对比10月11日,加密市场再现黑天鹅事件。Binance平台上USDE、BNSOL和WBETH相关理财产品发生极端脱锚,造成大规模杠杆仓位雪崩式清算。许多用户一夜之间血本无归。这场惨案给我们敲了警钟,即使

- 成交量排行

- 币种热搜榜

OFFICIAL TRUMP

OFFICIAL TRUMP Pepe

Pepe 泰达币

泰达币 比特币

比特币 以太坊

以太坊 Solana

Solana USD Coin

USD Coin 币安币

币安币 瑞波币

瑞波币 First Digital USD

First Digital USD 狗狗币

狗狗币 莱特币

莱特币 Sui

Sui 艾达币

艾达币 ChainLink

ChainLink FIL

FIL ZEC

ZEC YGG

YGG OKB

OKB SNX

SNX EOS

EOS ATOM

ATOM CAKE

CAKE ZEN

ZEN DYDX

DYDX