反向黑掉朝鲜黑客设备后,我看到了他们的“工作”模式

作者:ZachXBT

编译:Azuma,

编者按

朝鲜黑客一直是加密货币市场的一大威胁。往年,受害者及业内安全工作者只能通过每期相关的安全事件逆向去推测朝鲜黑客的行为模式,而昨日,知名链上侦探 ZachXBT 在最新推文中引用了某位白帽黑客反向黑掉朝鲜黑客的调查分析,首次以主动视角揭露了朝鲜黑客的“工作”方法,或对业界项目进行事前安全布防有着一定的积极意义。

以下为 ZachXBT 全文内容,由 编译。

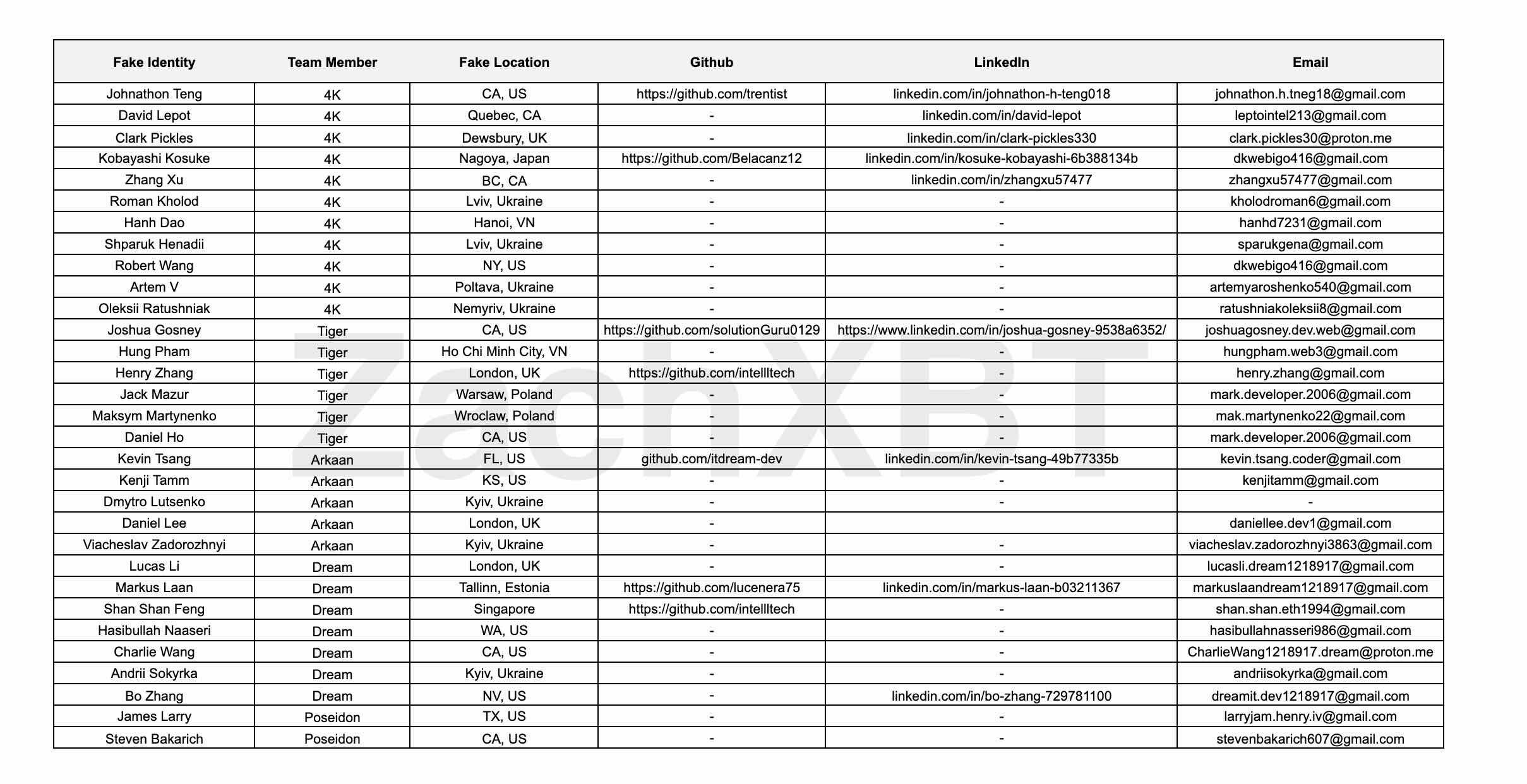

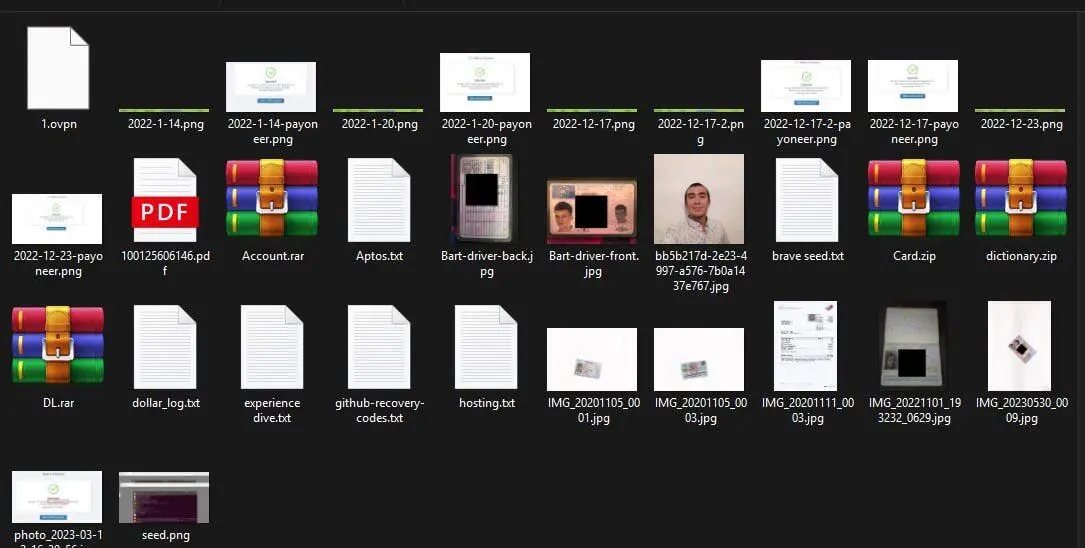

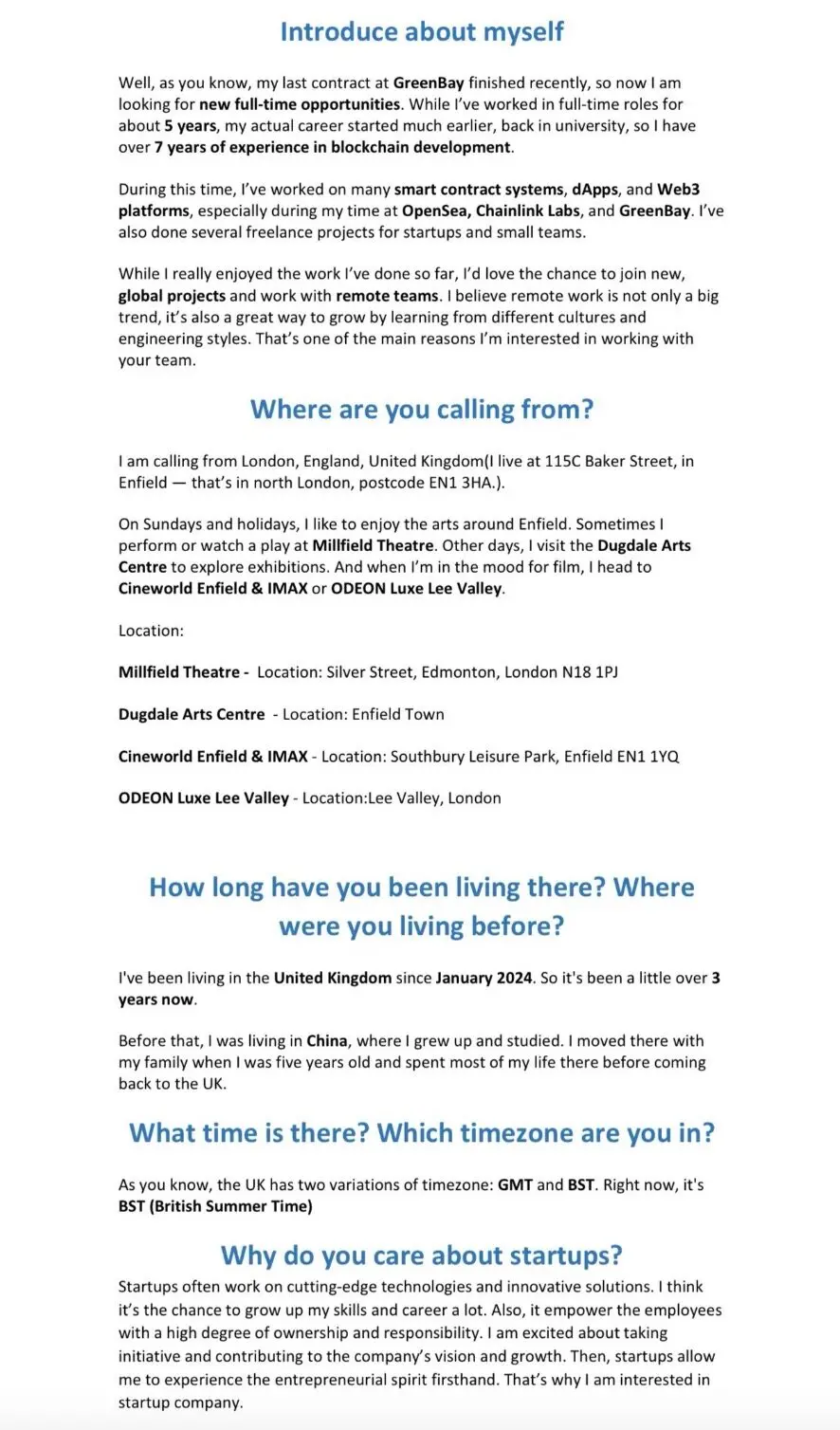

某个不愿透露姓名的匿名黑客近期入侵了某个朝鲜 IT 工作者的设备,由此曝光了一个五人技术团队如何操纵 30 多个伪造身份进行活动的内幕。该团队不仅持有政府签发的虚假身份证件,还通过购买 Upwork/LinkedIn 账号渗透着各类开发项目。

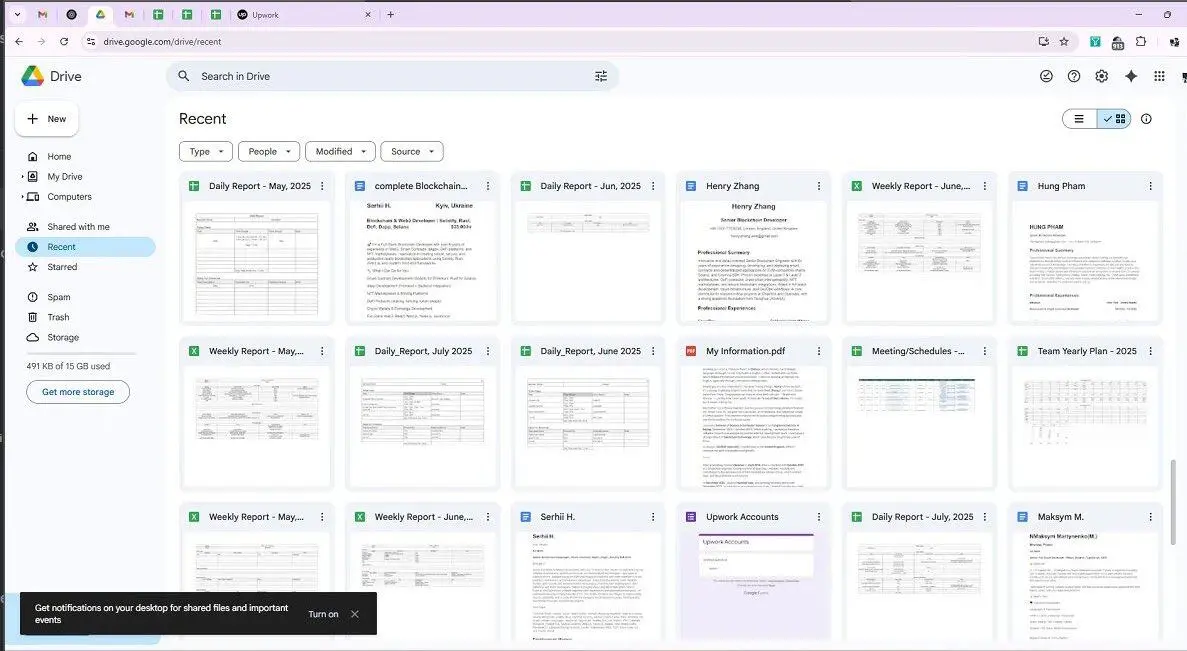

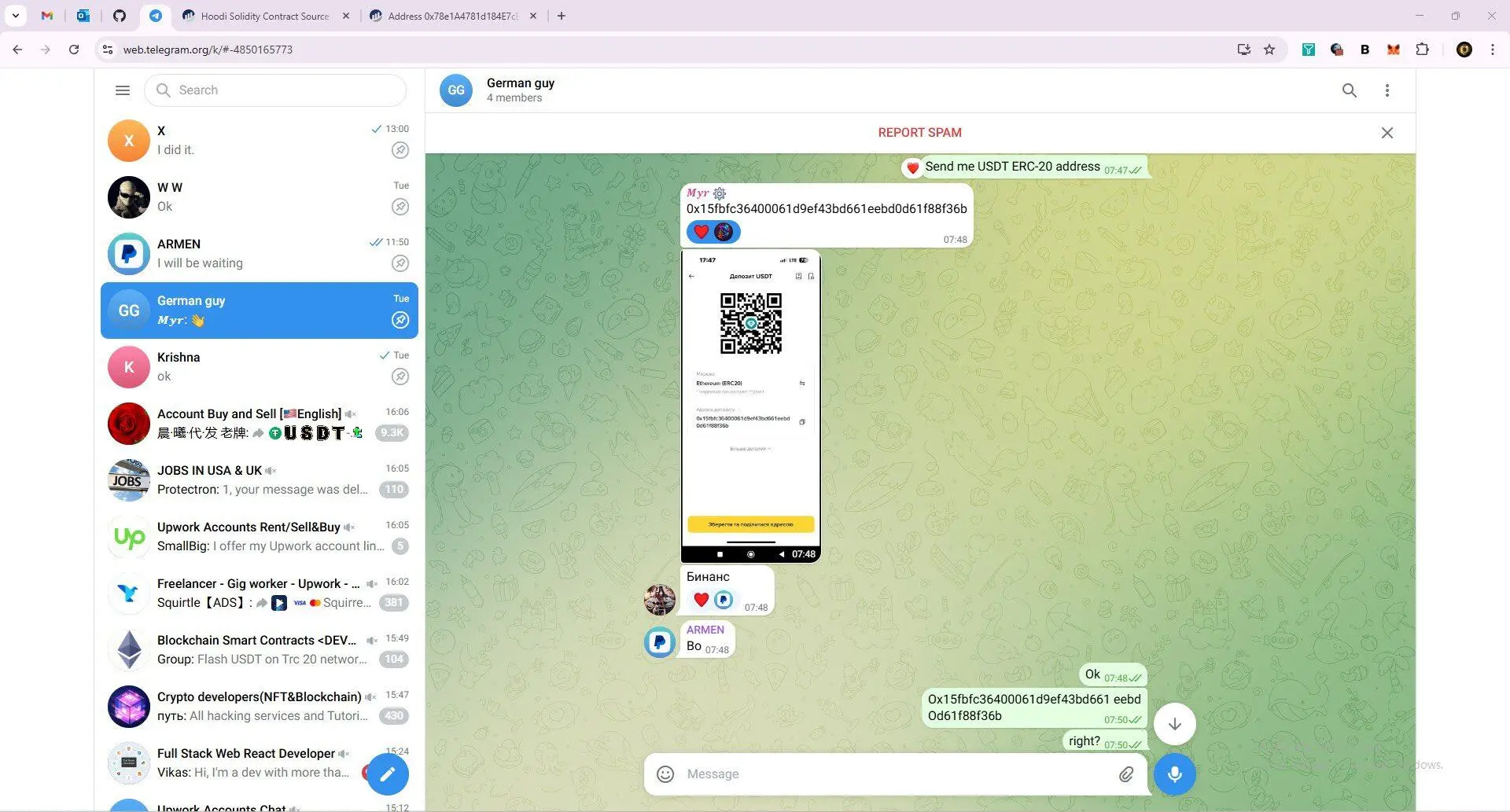

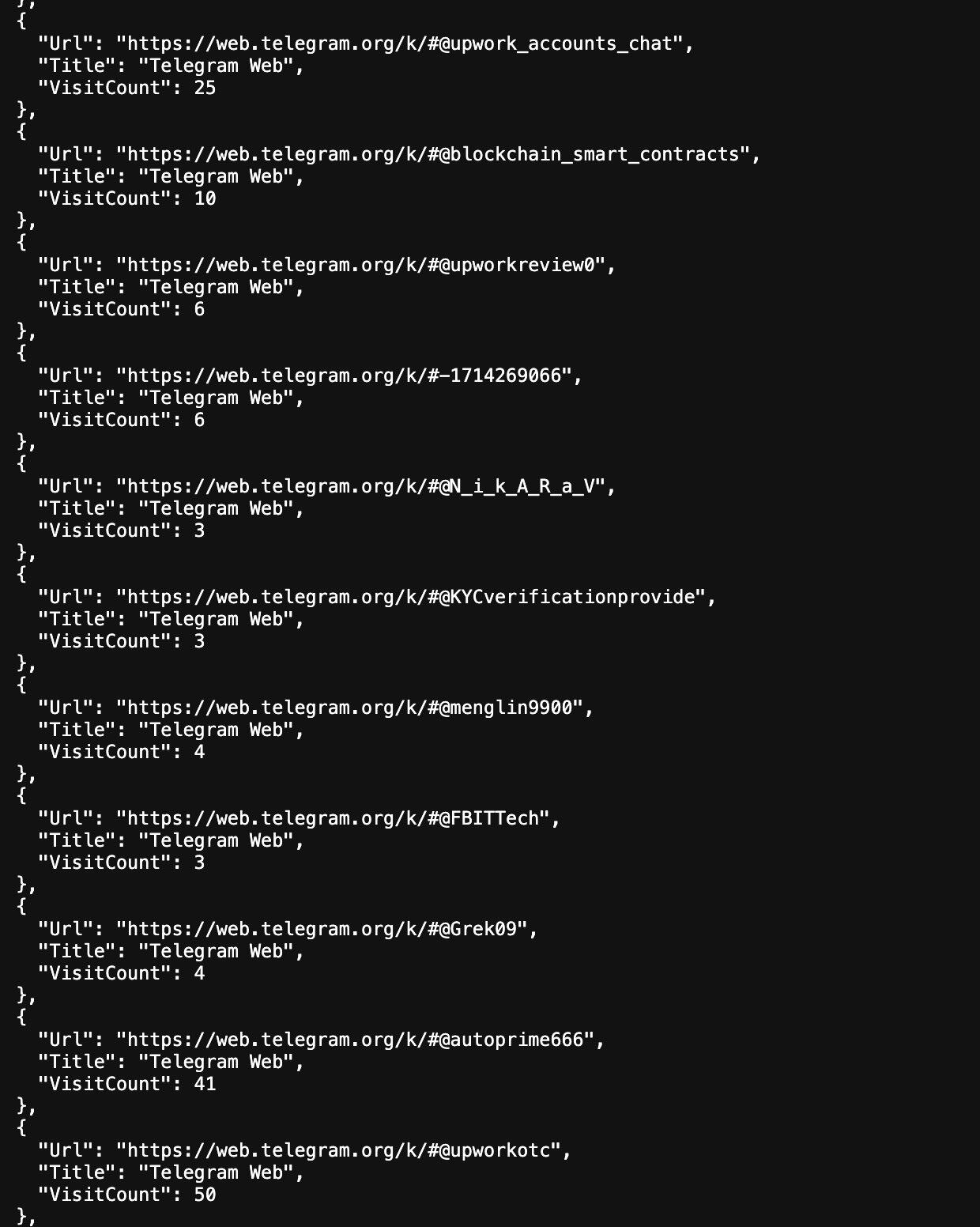

调查人员获取了其 Google 云端硬盘数据、Chrome 浏览器配置文件及设备截图。数据显示,该团队高度依赖 Google 系列工具协调工作日程、任务分配及预算管理,所有沟通均使用英文。

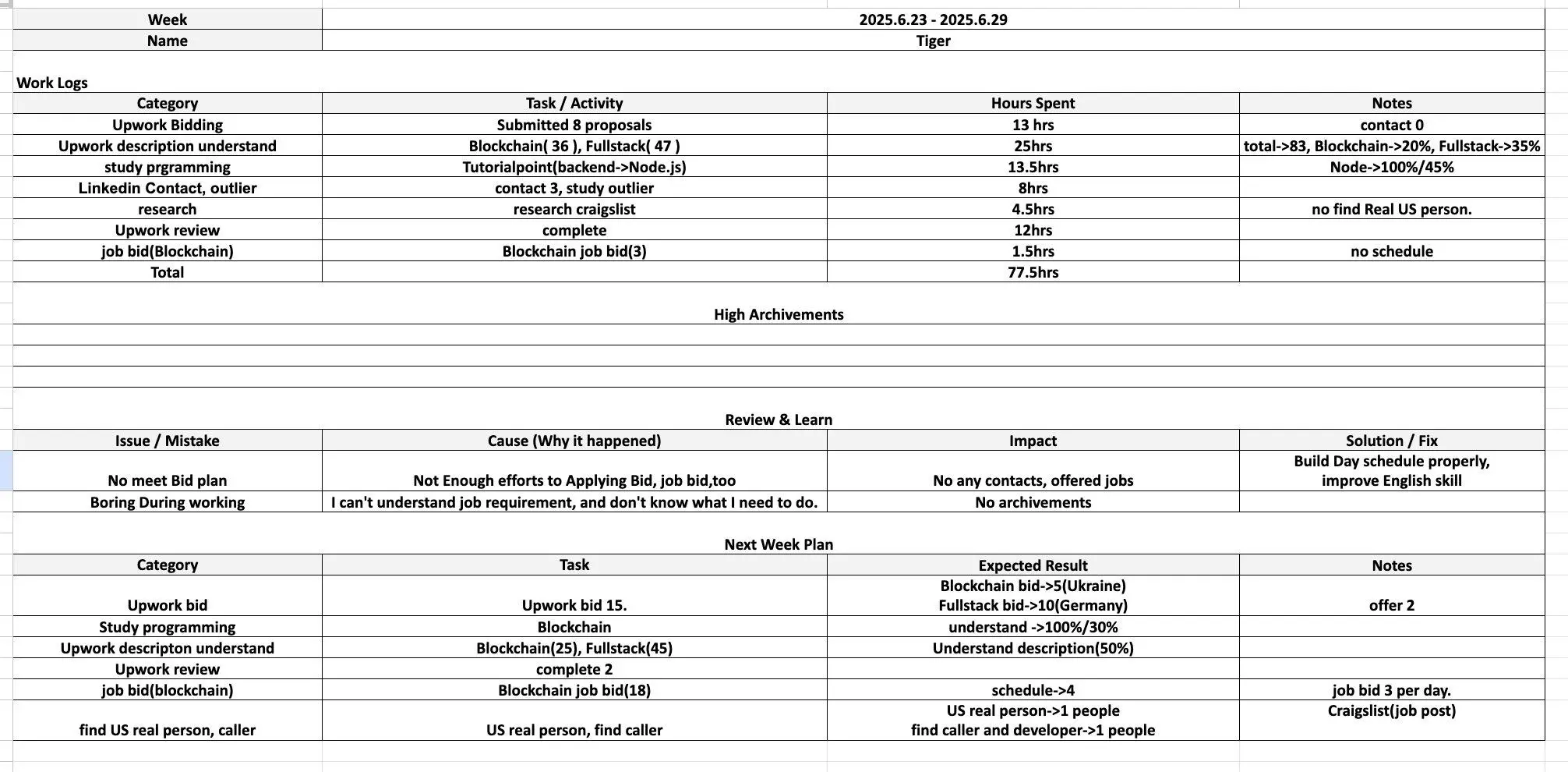

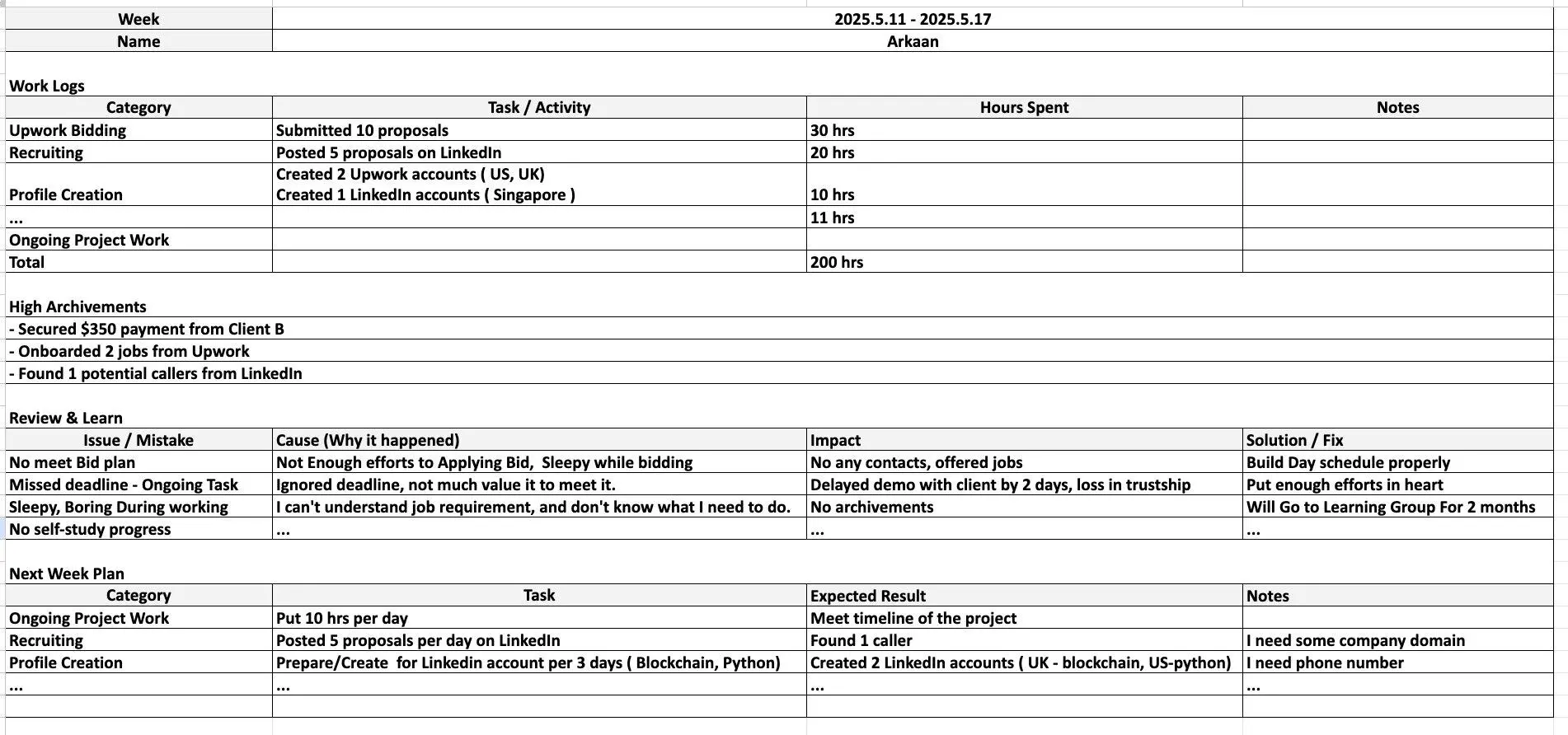

2025 年内的一份周报文件揭露了该黑客团队的工作模式以及期间遇到的困难,例如有成员曾抱怨“无法理解工作要求,不知道该做什么”,对应的解决方案栏中竟填写着“用心投入,加倍努力”……

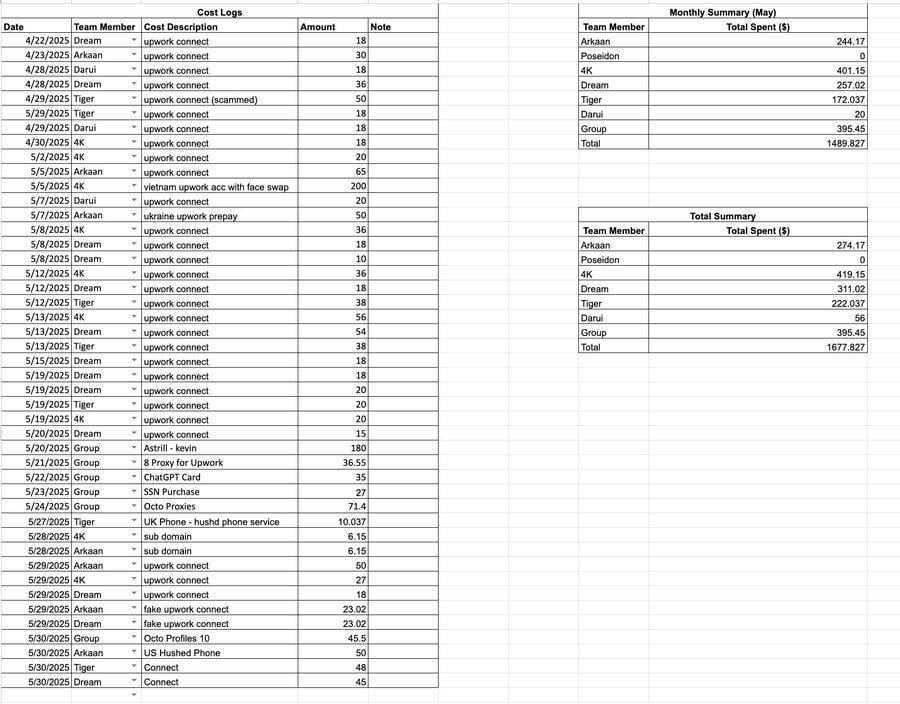

支出明细记录则显示,他们的支出项包括社会安全号码(SSN)购买,Upwork、LinkedIn 账号交易、电话号码租用、AI 服务订阅、电脑租赁及 VPN /代理服务采购等等。

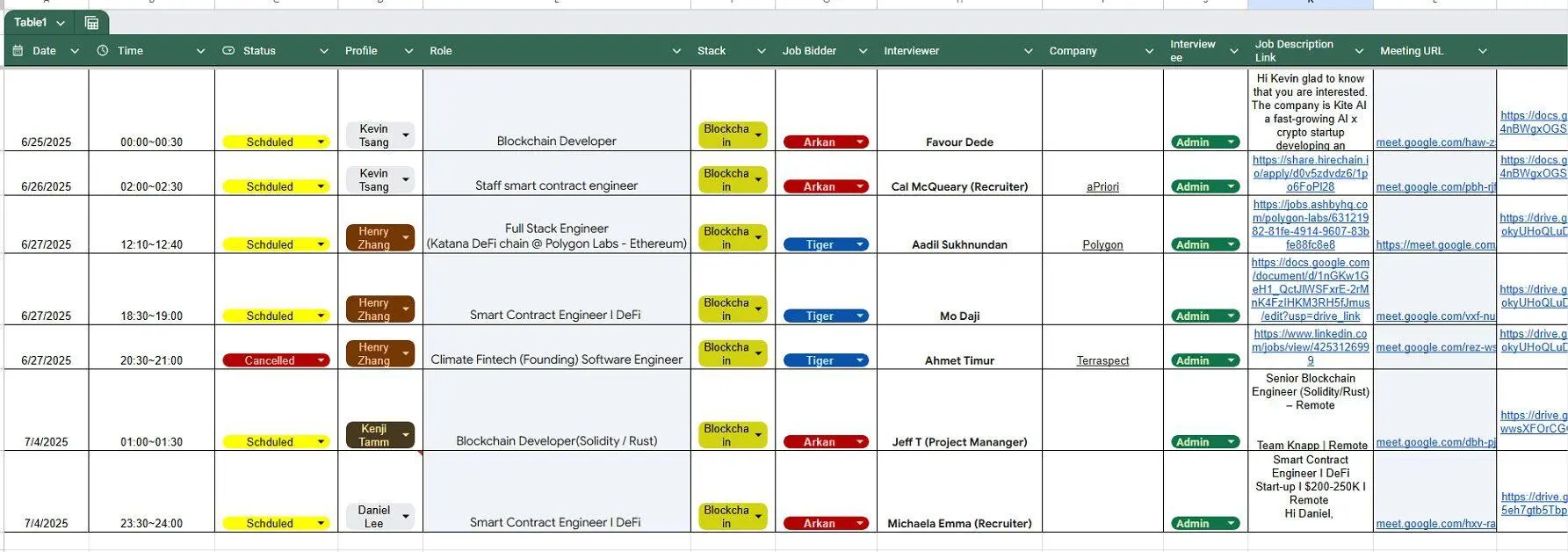

其中一份电子表格详细记录了以虚假身份“Henry Zhang”参加会议的时间安排及话术脚本。操作流程显示,这些朝鲜 IT 工作者会先购置 Upwork 和 LinkedIn 账号,租用电脑设备,随后通过 AnyDesk 远程控制工具完成外包工作。

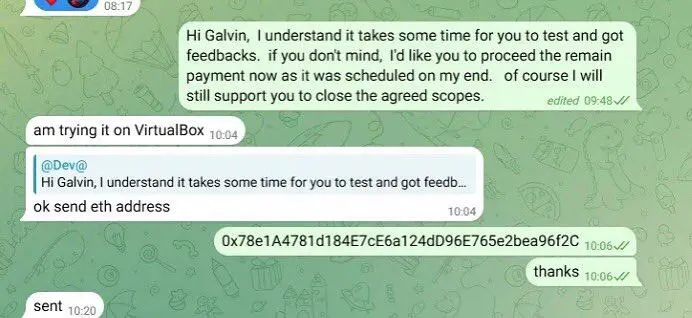

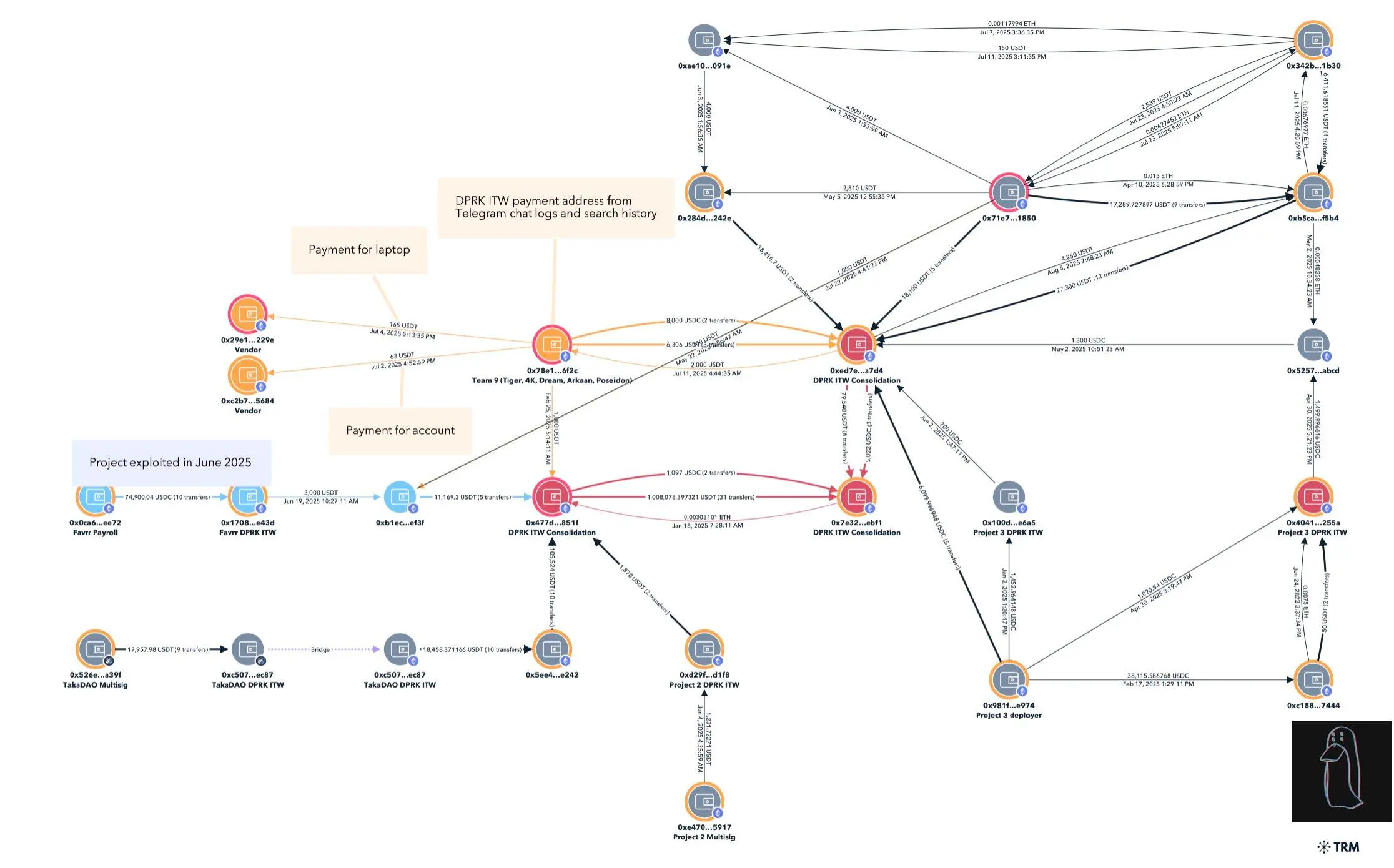

他们用于收发款项的其中一个钱包地址为:0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c;

该地址与 2025 年 6 月发生的 68 万美元 Favrr 协议攻击事件存在密切链上关联,事后证实其 CTO 及其他开发人员均为持伪造证件的朝鲜 IT 工作者。通过该地址还识别出其他渗透项目的朝鲜 IT 人员。

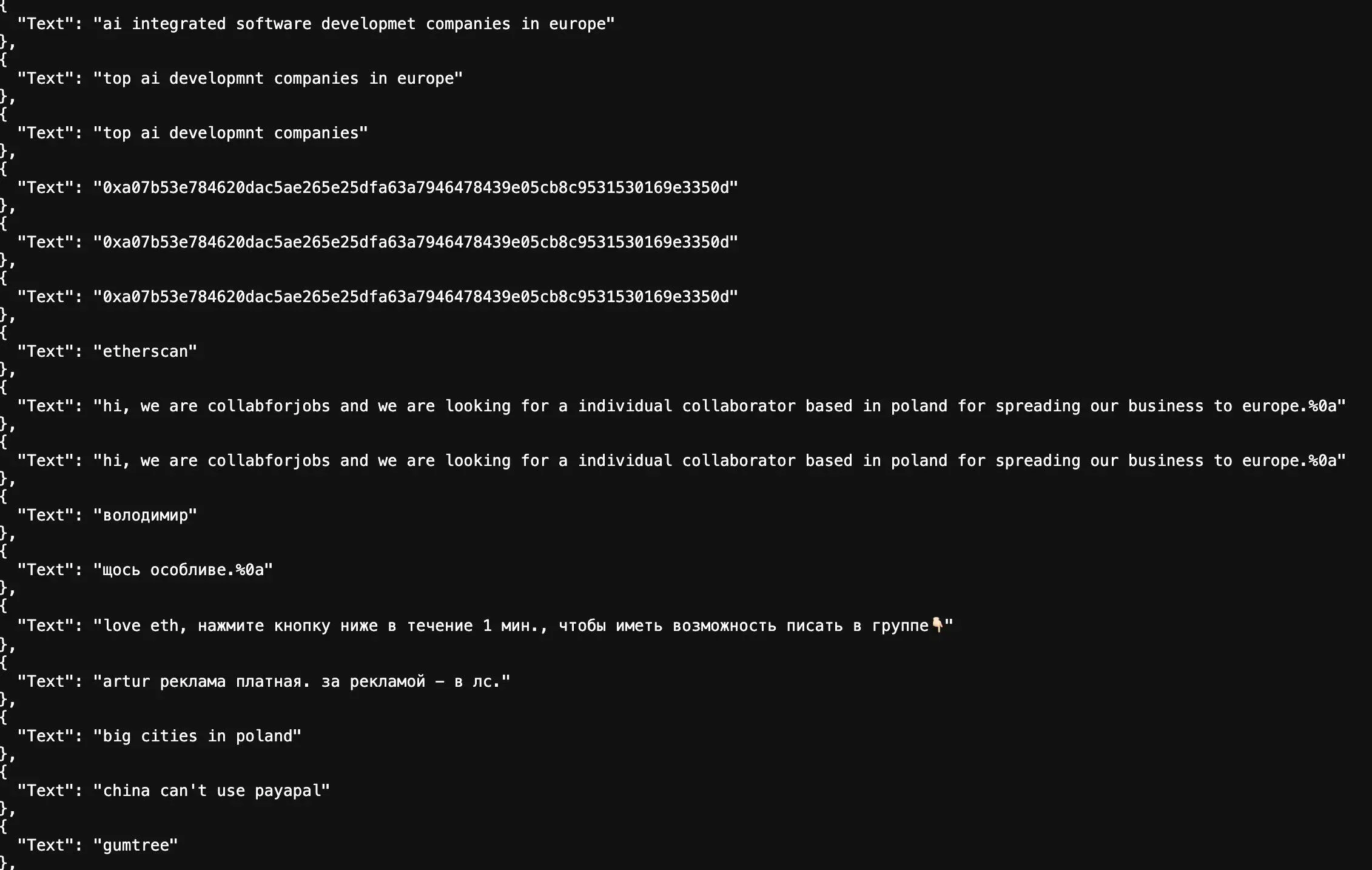

该团队的搜索记录和浏览器历史中还发现以下关键证据。

可能有人会问“如何确认他们来自朝鲜”?除了上面详述的所有欺诈性文件之外,他们的搜索历史还显示他们频繁使用谷歌翻译,并使用俄罗斯 IP 翻译成韩语。

就当前而言,企业在防范朝鲜 IT 工作者的主要挑战集中在以下方面:

- 系统性协作缺失:平台服务商与私营企业之间缺乏有效的信息共享与合作机制;

- 雇佣方失察:用人团队在收到风险警示后往往表现出防御性态度,甚至拒绝配合调查;

- 数量优势冲击:虽然其技术手段并不复杂,但凭借庞大的求职者基数持续渗透全球就业市场;

- 资金转换渠道:Payoneer 等支付平台被频繁用于将开发工作所得法币收入兑换为加密货币;

我已经多次介绍过需要注意的指标,感兴趣的可以翻阅我的历史推文,在此就不再重复赘述了。

1.资讯内容不构成投资建议,投资者应独立决策并自行承担风险

2.本文版权归属原作所有,仅代表作者本人观点,不代表本站的观点或立场

您可能感兴趣

-

为什么说企业自建 L1 区块链的时代已经到来?

为什么说企业自建 L1 区块链的时代已经到来?原文:barry,Interchain Labs联合首席执行官 编译:Yuliya,PANews 近期支付巨头Stripe已正式下场,将与知名加密风投Paradigm合作,共同打造名为“Tempo”的

-

我们距离全面山寨季还有多远?

比特币市占率已下降,以太坊市占率正在上升。撰文:kkk,律动8 月 12 日,以太坊一举突破 4700 美元,创下四年来新高,上周提前获利了结的@CryptoHayes 也在 8 月 9 日重新买回以

-

招银首次尝试把基金代币化,这场 RWA 背后是谁在操盘?

招银首次尝试把基金代币化,这场 RWA 背后是谁在操盘?作者:BUBBLE 2025 年 8 月 8 日,招商银行旗下的招银国际(CMB International)宣布与新加坡的数字交易所 DigiFT 及 Solana 公链服务商 OnChain 合作

-

这家没发币的DEX,收入超过了Uniswap

这家没发币的DEX,收入超过了Uniswap大多数人都知道,币圈最赚钱的生意是合约。但你能想象,一家仅运营了一年的低调黑马 Perp DEX,在 24 小时收入上超过了 Ethereum、Base 等头部公链。把时间拉长到 7 天,它把 Uni

-

从 Stripe 到 Circle,金融科技公司为何争相自建区块链?

从 Stripe 到 Circle,金融科技公司为何争相自建区块链?作者:Ben Weiss,财富杂志 编译:Luffy,Foresight News 自建区块链成了金融科技领域的新潮流。美国加密货币交易所 Coinbase 已拥有自家区块链;在线券商 Robinho

-

从“币股”角度来看加密货币的未来趋势

本轮上涨的特征是机构化与基本面驱动并行,不同于以往以散户投机为主导的行情,整体资金结构较上一轮牛市更加稳健,市场对主流资产的中长期配置意愿显著增强。1. 为什么“币股”概念突然热起来了?1.1 整体加

-

Vitalik 最新发文:开源作为缓解技术集权的第三路径,正在被低估

Vitalik 最新发文:开源作为缓解技术集权的第三路径,正在被低估来源:"I support it only if it's open source" should be a more common viewpoint 整理&编译: Janna , ChainCat

-

从 Mystonks 说起:揭秘加密平台的“美国合规”宣传陷阱

这些所谓的“合规”资质,真相究竟如何?近期,一家名为Mystonks的“美股上链”平台因冻结用户资金而引发广泛争议。据了解,该平台以“用户资金来源不合规”为由扣留了大量资产。从金融合规的角度看,这种处

- 成交量排行

- 币种热搜榜

Caldera

Caldera Ethena

Ethena 泰达币

泰达币 比特币

比特币 以太坊

以太坊 USD Coin

USD Coin Solana

Solana 瑞波币

瑞波币 First Digital USD

First Digital USD 狗狗币

狗狗币 币安币

币安币 波场

波场 Sui

Sui 莱特币

莱特币 Wormhole

Wormhole CFX

CFX EOS

EOS CRV

CRV FIL

FIL ACH

ACH CAKE

CAKE XCH

XCH UNI

UNI HT

HT