BlockSec:技术简析 APE 空投闪电贷攻击过程

套利机器人通过闪电贷薅羊毛,拿到 6万 多 APE 代币。

原文标题:《APE 空投漏洞简析》

撰文:BlockSec

北京时间 2022 年 3 月 17 日,我们的系统监控到涉及 APE Coin 的可疑交易,根据 twitter 用户 Will Sheehan 的报告,套利机器人通过闪电贷薅羊毛,拿到 6W 多 APE Coin(每个价值 8 美元)。

我们经过分析后,发现这和 APE Coin 的空投机制存在漏洞有关。具体来说,APE Coin 决定能否空投取决于某一个用户是否持有 BYAC NFT 的瞬时状态,而这个瞬时状态攻击者是可以通过借入闪电贷然后 redeem 获得 BYAC NFT 来操纵的。攻击者首先通过闪电贷借入 BYAC Token,然后 redeem 获得 BYAC NFT。然后使用这一些 NFT 来 claim 空投的 APE,最后将 BYAC NFT mint 获得 BYAC Token 用来返还闪电贷。我们认为这个模式同基于闪电贷的价格操纵攻击非常类似(合约通过一个资产的瞬时价格来对另外一个资产进行定价,而这个瞬时价格可以被操控)。

接下来,我们使用一个攻击交易来简述整个过程。

Step I: 攻击准备

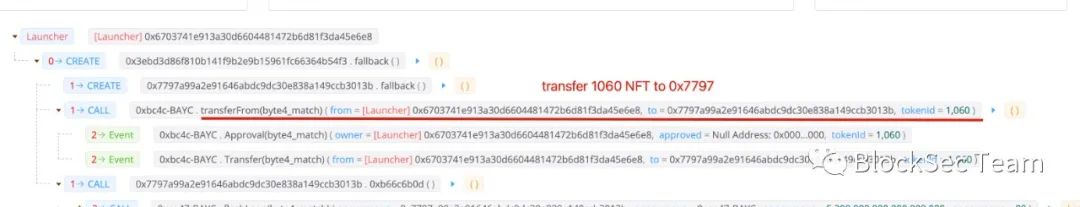

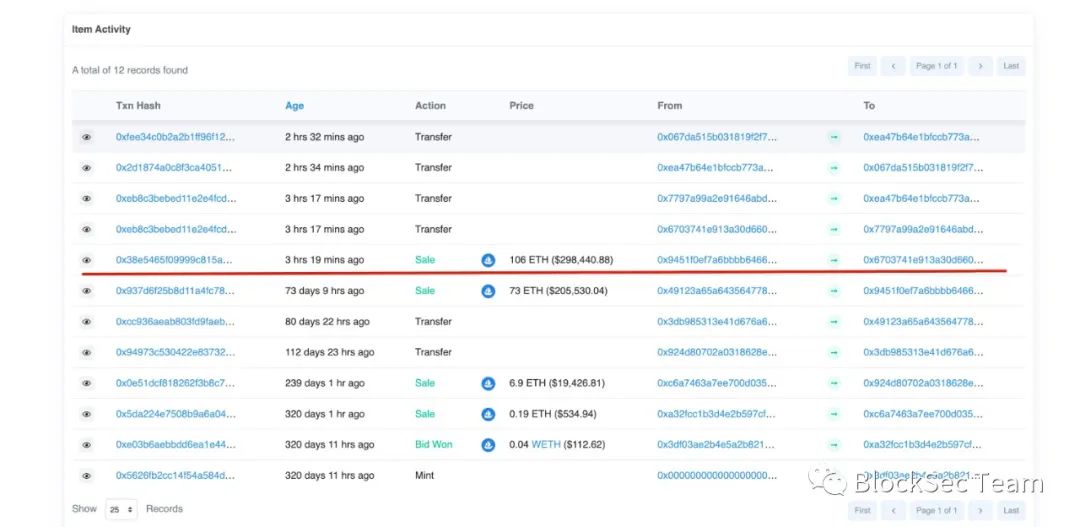

攻击者购买了编号 1060 的 BYAC NFT 并且转移给攻击合约。这个 NFT 是攻击者花了 106 ETH 在公开市场购买的。

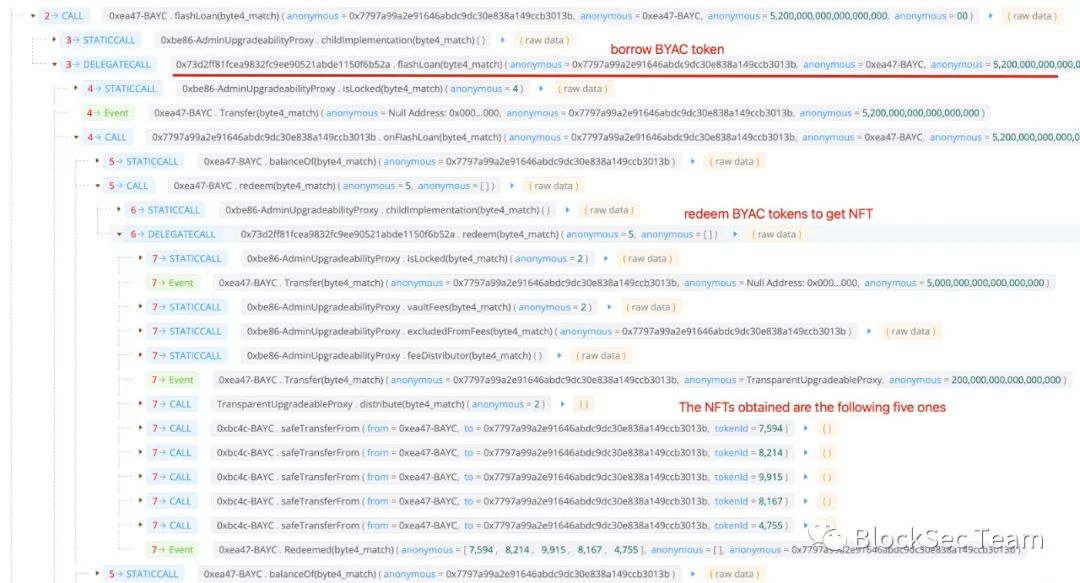

Step II: 借入闪电贷并且 redeem 成 BYAC NFT

攻击者通过闪电贷借入大量的 BYAC Token。在这个过程中,攻击者通过 redeem BYAC token 获得了 5 个 BYAC NFT(编号 7594,8214,9915,8167,4755)。

Step III: 通过 BYAC NFT 领取空投奖励

在这个过程中,攻击者使用了 6 个 NFT 来领取空投。1060 是其购买,其余 5 个是在上一步获得。通过空投,攻击者共计获得 60,564 APE tokens 奖励。

Step IV: mint BYAC NFT 获得 BYAC Token

攻击者需要归还借出的 BYAC Token。因此它将获得 BYAC NFT mint 获得 BYAC Token。这个过程中,他还将其自己的编号为 1060 NFT 也进行了 mint。这是因为需要额外的 BYAC Token 来支付闪电贷的手续费。然后将还完手续费后的 BYAC Token 卖出获得 14 ETH。

获利

攻击者获得 60,564 APE token, 价值 50W 美金。其攻击成本为 1060 NFT(106ETH)减去售卖 BYAC Token 得到的 14ETH。

Lessons

我们认为问题根源在于 APE 的空投只考虑瞬时状态(NFT 是否在某一个时刻被某一个用户持有)。而这个假定是非常脆弱的,很容易被攻击者操控。如果攻击者操控状态的成本小于获得的 APE 空投的奖励,那么就会创造一个实际的攻击机会。

1.资讯内容不构成投资建议,投资者应独立决策并自行承担风险

2.本文版权归属原作所有,仅代表作者本人观点,不代表本站的观点或立场

您可能感兴趣

-

加密早报:ADP 报告重塑市场预期,「6 万枚比特币洗钱案」细节披露

以太坊基金会 dAI 团队发布 2026 年路线图,称 ERC-8004 和 x402 正逐渐兴起。作者:深潮 TechFlow昨日市场动态ADP报告重塑市场预期,十二月降息押注超60%在ADP的就业

-

加密行业掀起并购潮:巨头在抄底,Web3 生态在重构

加密行业掀起并购潮:巨头在抄底,Web3 生态在重构作者:谷昱,ChainCatcher2025 年的加密世界,正上演一场前所未有的并购热潮。 从DeFi协议到资管公司,从支付公司到基础设施服务商,新的并购事件几乎每天都有。Kraken 以 15 亿美

-

全网最好懂的 Fusaka 科普:以太坊升级实现与生态影响全解析

即将在 12 月 3 日到来的 Fusaka 升级,范围更广、影响更深以太坊现货 ETF 在上周疲弱后重新录得净流入,市场情绪正逐步回暖。以太坊的下一次升级,也已经在路上了。回顾历史,几乎每一次技术升

-

段永平退休 20 多年后罕见公开访谈:买股票就是买公司,但真正懂这句话的人不到 1%

段永平退休 20 多年后罕见公开访谈:买股票就是买公司,但真正懂这句话的人不到 1%原文来源:雪球这是段永平“退休”二十多年后的罕见公开对话。 在雪球出品的投资类专业栏目《方略》第三季第一期节目中,雪球创始人方三文跨越半个地球,在美国加州与这位传奇投资人面对面。 这场长达数小时的谈话

-

火币 HTX 推出“巅峰赛”,现货合约个人挑战赛可瓜分 20 万 USDT 奖池

火币 HTX 推出“巅峰赛”,现货合约个人挑战赛可瓜分 20 万 USDT 奖池加密市场行情波动正酣,谁能笑傲交易江湖?随着加密市场进入深度震荡期,唯有实力与策略并存者,方能穿越波动、稳立潮头。现在,火币HTX已启动年度重磅赛事——「巅峰赛」,总奖池高达百万美金,集结全球交易者,

-

段永平退休20多年后罕见公开访谈:买股票就是买公司,但真正懂这句话的人不到1%

买股票就是买公司,关键在于理解企业文化与商业模式,不做错事比做对事更重要。这是段永平“退休”二十多年后的罕见公开对话。在雪球出品的投资类专业栏目《方略》第三季第一期节目中,雪球创始人方三文跨越半个地球

-

年度最强对决!火币HTX「巅峰赛」燃战开启,「个人挑战赛」现货合约双赛道冲榜赢$20万大奖

火币HTX「巅峰赛」启动百万美元奖池交易大赛,11月11日开启现货合约双赛道个人挑战赛,冲榜赢取20万美元大奖。加密市场行情波动正酣,谁能笑傲交易江湖?随着加密市场进入深度震荡期,唯有实力与策略并存者

-

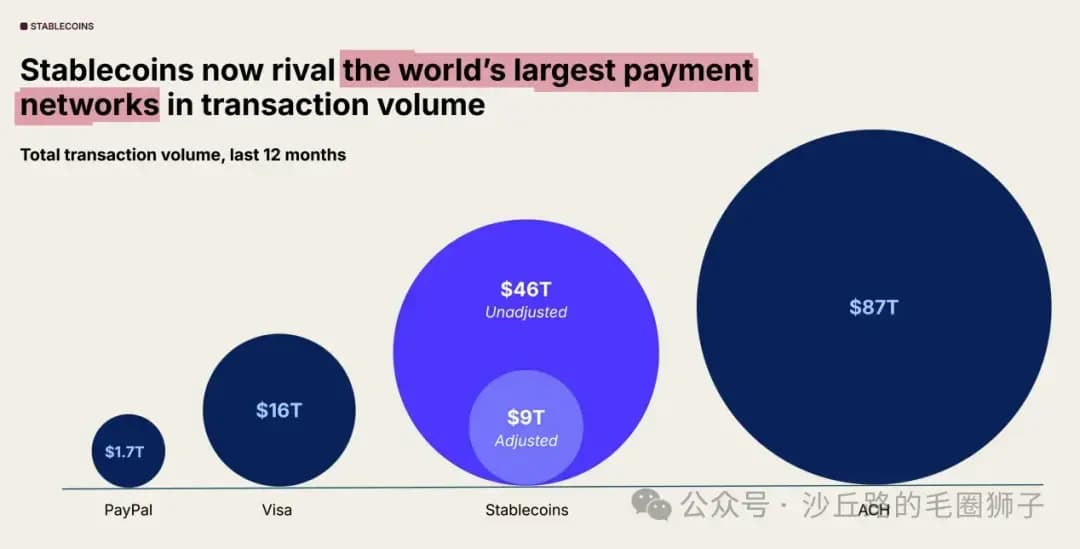

Visa 会看上谁?Mastercard, Coinbase, Stripe 都出手了

Visa 会看上谁?Mastercard, Coinbase, Stripe 都出手了当前支付行业正经历着深刻的结构性变革。自2024年末以来,稳定币领域的企业级服务成为兵家必争之地,各大支付巨头纷纷通过收购加速布局。 Stripe去年11亿美金收购Bridge,获得了一个能够通过企业

- 成交量排行

- 币种热搜榜

OFFICIAL TRUMP

OFFICIAL TRUMP Pepe

Pepe UXLINK

UXLINK 泰达币

泰达币 比特币

比特币 以太坊

以太坊 USD Coin

USD Coin 大零币

大零币 Solana

Solana 瑞波币

瑞波币 Uniswap

Uniswap First Digital USD

First Digital USD 币安币

币安币 狗狗币

狗狗币 莱特币

莱特币 FIL

FIL ICP

ICP AR

AR ZEN

ZEN ETC

ETC OKB

OKB NEAR

NEAR EOS

EOS CAKE

CAKE XCH

XCH BSV

BSV DOT

DOT